Mobil sahtecilik vakaları gittikçe artıyor. Mobil reklamda sahtecilik, bu yıl 2017 yılına kıyasla neredeyse ikiye katlandı. Bugünlerde reddettiğimiz paralı kurulumların %10 civarı sahtecilik kaynaklı ve bu hiç de azımsanacak bir oran değil. Bu durum, reklam verenlerin kar-zarar oranları için büyük bir tehlike arzediyor. Mobil reklamda sahteciliği durdurmak için gerekli önlemler alınmadığı takdirde şirketlerin pazarlama bütçelerinin ciddi yaralar alması söz konusu.

SDK Spoofing adıyla bilinen ve sahteciler tarafından son zamanlarda geliştirilen bu yeni sahtecilik yöntemi pek bilinmemekle birlikte oldukça zararlı bir sahtecilik yöntemi. Şimdi SDK Spoofing’in ne olduğuna, nasıl tespit edilebileceğine ve buna karşı nasıl önlem alabileceğimize bakalım.

SDK Spoofing nedir?

SDK spoofing, aslında gerçekte bir kurulum gerçekleşmemişken, mobil uygulamaları fiziksel cihazlarda gerçekten kurulmuş gibi göstermeyi ifade ediyor. 2017 yılında ortaya çıkan ve oldukça hızlı yayılan bu sahtecilik türü, sahtecilik oranlarının bu yıl içerisinde 2017 yılına kıyasla ikiye katlanmasının temel nedenlerinden biri.

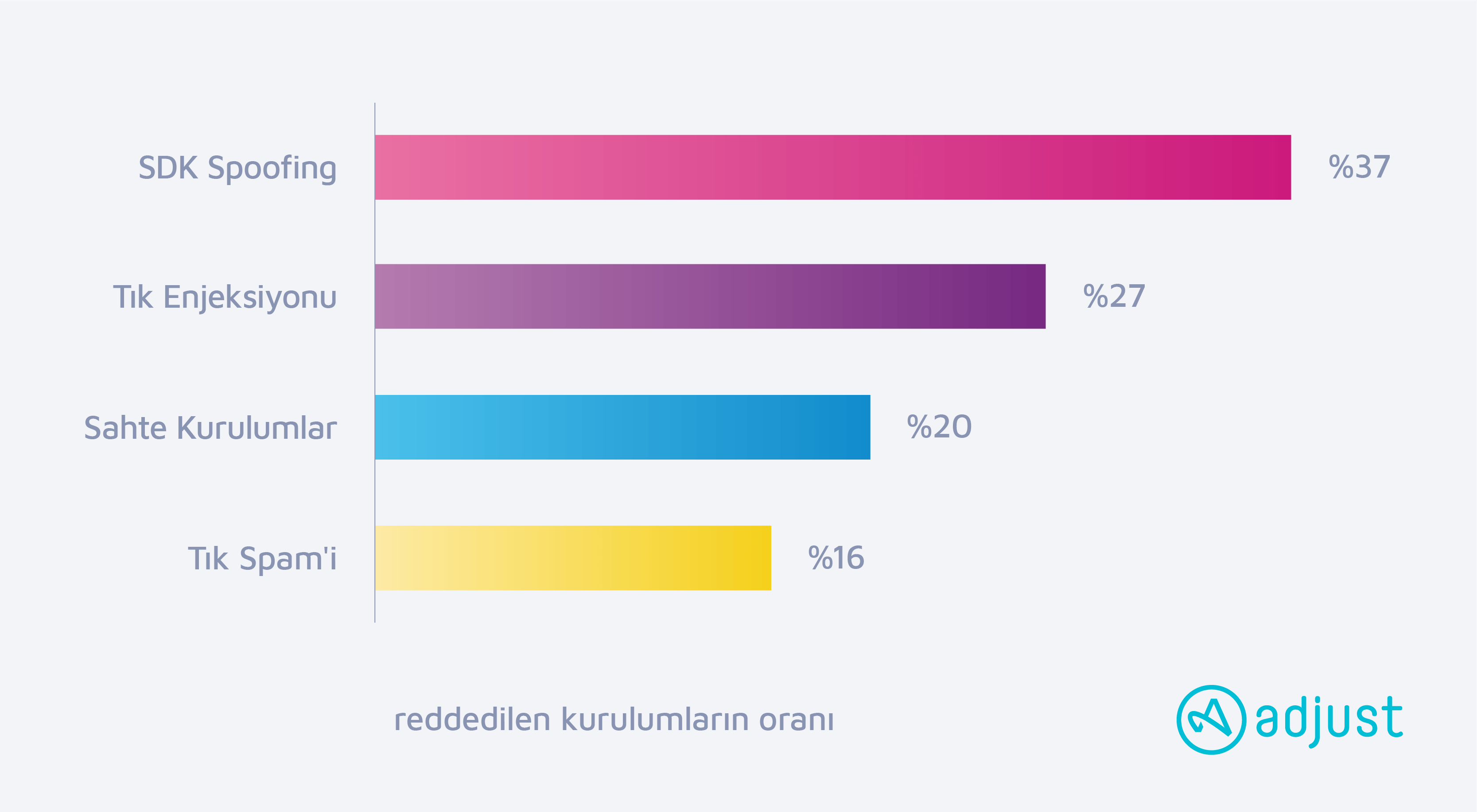

Kelime anlamı olarak "spoof", birini kandırarak ona şaka yapmayı ifade etse de SDK Spoofing’in şakaya alınacak hiçbir tarafı yok. Sahteciler bu yöntem sayesinde verilerle oynayıp kendilerini size organik kullanıcı gibi göstererek reklam bütçenizi çalmaya çalışırlar. Bu yöntem, bugünlerde bir şirketin reklam bütçesinin %80’inin hatta daha bile fazlasının çalınmasına sebep olabilir. SDK Spoofing yöntemi, tık enjeksiyonu, tık spam’i ve benzer sahtecilik yöntemlerini çok çabuk geride bırakarak tüm reddedilen attributionların %37'sinin sebebini oluşturuyor. Bu durum, uygulamanızın performans analizlerinin kalitesi gözden geçirildiğinde bu attributionların tamamının reddedileceği anlamına geliyor.

SDK spoofing büyük bir tehdit. Risk altında olan ise müşteri yazılımı (uygulamaya entegre edilen SDK’lar) ile müşterinin backend sunucuları ve bu altyapıya bağlı olan hizmetler -örneğin attribution, reklam yayını veya bunların ölçümü- arasındaki iletişim. Bu sahtecilik SDK ekosistemi dışındaki app/sunucu iletişimini bile etkileyecek kadar ileri gidebiliyor.

Hiçbir reklamveren SDK Spoofing’in neden olabileceği zararlara karşı güvende değil. Bu sorunla başa çıkmak için öncelikle bu yöntemin ne olduğunu anlamak, daha sonra da sahtecilerin SDK Spoofing'i nasıl yaptıklarını incelemektir.

SDK Spoofing’i Tespit Etmek

Gartner'a göre, pazarlama yöneticileri reklamda sahteciliği tespit etme becerilerini geliştirmek ve bunların kampanyalarının etkinliğine verebileceği zararı en aza indirmek zorundadır. Sahteciler, bir mobil cihaz aracılığıyla sahte bir uygulama kurabilir veya bir kullanıcının hali hazırda kurmuş olduğu uygulamayı izinsiz ve onların haberi dahi olmadan ele geçirebilirler. Kötü niyetli veri toplama işlemleri uygulama içerisinden yapılsa da bu durum, veri toplama işleminin yapılabilmesi için uygulamanın da kötü niyetli bir yazılım olması gerektiği anlamına gelmemektedir.

Reklamverenlerin, pazarlamacıların ve yayıncıların kurulumların gerçek olup olmadığını belirleyememesinden faydalanan sahteciler, bu şekilde reklamverenlerin bütçelerini tabiri caizse cebe indirebilmektedir. Peki her şey sahteyse bu nasıl mümkün olabiliyor? Bu sahtecilik yönteminin can alıcı noktası da burada yatıyor: aslında her şey sahte değil. Kaynak gerçek, üretilen cihaz bilgisi gerçek, ama ortada bir kurulum yok. Bu da ne yazık ki reklamverenlerin reklam bütçelerini aslında sahte olan yani hiç gerçekleşmemiş etkileşimlere harcamasına neden oluyor. Kullanıcılar bile cihazlarının ele geçirildiğinin ve kasıtsız da olsa sahtecilerin suçlarına ortak olduklarının farkında değiller.

Bu sahteciliğin nasıl meydana geldiğini daha net anlamak adına bir sıralama yapacak olursak:

- Sahteciler, Man-in-the-middle diye tabir edilen ve iki bağlantı noktası arasındaki bağlantının izinsiz izlenmesini ifade eden bir saldırı yöntemiyle, tracking yapan SDK ve SDK’nın backend sunucuları arasındaki SSL şifrelemesini kırarlar.

- Sömürmeyi hedefledikleri uygulama için bir dizi "test kurulumu" gerçekleştirirler.

- Daha sonra hangi URL call’larının uygulama içindeki çeşitli eylemleri temsil ettiğini tespit ederler.

- URL içindeki dinamik ve statik olan kısımlar belirlenir.

- Kurdukları düzeneği test ederler ve URL’nin dinamik parametrelerle oynarlar.

- Bir kurulumun başarıyla izlendiğini gördüklerinde artık ellerinde işlerine yarayacak bir URL düzeni olduğunu anlarlar ve URL'i kullanarak hiç var olmayan kurulumları varmış gibi gösterirler.

- Ve bu süreci istedikleri kadar tekrarlarlar.

Şunu belirtmemizde fayda var: SDK Spoofing saldırılarını tespit etmek eskiden çok daha kolaydı ama zaman geçtikçe bu tür sahtecilikleri tespit edip belirleyebilmek daha zor hale geldi. Bu yüzden reklamverenlerin ve pazarlamacıların bu saldırıların nasıl gerçekleştiği hakkında bilgi sahibi olmaları oldukça önemli. Daha da önemlisi, bu saldırıların nasıl önlenebileceğini ve bütçelerini nasıl koruyacaklarını anlamaları da şart.

Sahtecilikleri Önlemek

Eski bir atasözünün dediği gibi: bir tedbir bin tedaviden iyidir. Yani bir şeyin gerçekleşmemesi için erken davranıp önlem almak, o şey gerçekleştikten sonra meydana gelen hasarı onarmaya çalışmaktan daha kolaydır. SDK Spoofing saldırısından sonra zarardan dönmek her zaman olası değildir. Bu duruma baştan engel olmak için önlem almak, bir seçenekten ziyade bir zorunluluktur. Peki bu çok yönlü tehditle nasıl başa çıkabilirsiniz?

Anlık yamalar ve düzeltmeler olası bir çözüm gibi görünse de bu kalıcı bir çözüm değildir. Reklamverenler ve pazarlamacılar, bazı durumlarda yüzbinlerce veri noktasını tek tek gözden geçirip hangi kurulumların sahte olduğunu kanıtlamak zorunda kalıyorlar. Bu durum, kaybedilen reklam bütçesinin bir bölümünü kurtarmak için işe yarayabilecek bir yöntem olsa da oldukça zaman alan ve kaynak tüketimine yol açan bir yöntem olduğu için uygulanabilirliği ve etkinliği tartışmalıdır.

Adjust'ın ilk çözümü SDK iletişimi için bir imza hash'i yaratmak oldu. URL'lere her call için tek kullanımlık dinamik parametreler ekledik. Ancak doğal olarak, sahteciliğin bu kadar yaygın olduğu ve yüklü miktarlarda sermayelerin söz konusu olduğu dijital reklamcılık gibi sektörlerde yaratılan yeni güvenlik yöntemlerinin ömrü çok uzun olmuyor. Bu yüzden durmaksızın yeni güvenlik güncellemeleri üstünde çalışıp, güvenlik çözümlerimize yeni katmanlar ekliyoruz ve bunları düzenli olarak belirli aralıklarla yayımlıyoruz. Reklamverenlerin geçmişte SDK güncellemelerine sıcak bakmama şeklindeki tutumlarını tekrar gözden geçirmeleri gerektiğini düşünmekle birlikte, güvenliğin ancak tedbir alınarak sağlanacağını ve uygulama ölçümlerinizin sağlıklı sonuçlar vermesi için güvenlik güncellemelerini aksatmamanız gerektiğini hatırlatırız.

Kaybedecek zaman yok

SDK Spoofing'in fark edilmesi çok zor olduğundan ilk belirtilerin ortaya çıkmasını beklemeyin. Reklam bütçenizi sahtecilerden korumanın ve saldırılara karşı gelmenin üç adımı, bilgi sahibi olmak, farkındalık ve önlemdir. Girişimci, reklamveren, pazarlamacı veya yayıncı olmanız fark etmez - çünkü reklamda sahtecilik herkesin problemidir. Engelleyici tedbirler almak ve iyi bir savunma mekanizması oluşturmak bazen sahtecileri vazgeçirmek için yeterlidir - sisteminizle başa çıkamayan sahteciler saldırılarını daha zayıf şirketlere yöneltecektir.

SDK Spoofing saldırıları sadece ölçüm SDK'lerini hedeflemekle kalmayıp aynı zamanda uygulamanın müşteri-sunucu iletişimini de hedef alarak geliştiricilerin sunucularındaki ölçümlerinin sapmasına neden olur. Gerçek bir reklam gösterimi veya kullanıcı etkileşimi olmadan sahte görüntüleme/tık verileri oluşturmak da bu sahteciliğin kapsamına girmektedir. Yani bizim kendi SDK'mızı güvenli hale getirmemiz iyi bir başlangıç olsa da, bununla yetinmemek gerekiyor. Reklamverenlerin kendilerine iletilen veya kaydettikleri verileri daima sorgulaması ve verilerin gerçekten bir anlam ifade edip etmediğini kontrol etmeleri gerekmektedir.

Son olarak, SDK Spoofing hakkında daha fazla bilgi almak isterseniz, Mobil Güvenlik Uzmanımız Abdullah Obaied ile yapılan röportajı okuyarak konunun uzmanı olan bir kişinin bu konu hakkındaki düşünceleri hakkında fikir edinebilirsiniz.

James, Adjust’ın kıdemli içerik yöneticisidir. Londra doğumludur ve 2016 yılının başında Berlin'e taşındığından itibaren Adjust’ta çalışmaktadır. Şu an bir teknoloji şirketinde çalışma hayalini gerçekleştirmekte olan James, daha önce hem serbest olarak hem de medya ajanslarında çalışmıştır.

İlk Yorumu yazmak ister misiniz?

Yorum Yazmak için Giriş Yap